Confluence mit kritischer Sicherheitslücke: Angreifer können Server übernehmen [+ Demo]

In letzter Zeit hatten wir öfters hier auf TechnikNews über Sicherheitslücken berichtet – war es vor ein paar Wochen erst Exchange, nun gibt es schon die nächste. Dieses Mal trifft es die Wiki-Software Confluence von Atlassian. Durch eine kritische Sicherheitslücke kann der komplette Server im Vollzugriff (möglicherweise sogar als root) übernommen werden. Admins sollten schnellstmöglich aktiv werden.

Zugegeben – wir sind etwas spät dran: Die Sicherheitslücke ist bereits seit 25. August 2021 öffentlich. In Recherchen haben wir nun nach knapp zwei Wochen weiterhin zahlreiche, ungepatchte Server gefunden. Somit sehen wir uns in der Verantwortung, hier in Form eines Artikels nachzuliefern. Bei Atlassian selbst stuft man die Lücke (CVE-2021-26084) als kritisch ein – Angreifer nutzen sie bereits aktiv aus.

Zum Abschnitt springen

Welche Versionen von Confluence sind betroffen?

Sehr viele Versionen von Confluence haben diese Lücke mit an Board. Konkret geht es um die Versionsnummern 4.x.x, 5.x.x, 6.x.x und 7.x.x bis 7.12.x – hierbei ist irrelevant, ob die Variante Server oder Data Center eingesetzt wird. Speziell nicht betroffen sind die Versionsnummern 6.13.23, 7.4.11, 7.11.6, 7.12.5, 7.13.0 und alle nun folgenden Versionen. Laut dem betreffenden Jira-Ticket CONFSERVER-67940 wurde die Lücke bereits mit Ende Juli 2021 gemeldet.

Aktuelles Update einspielen oder Notfallpatch nutzen

Ein Update von Confluence kann oftmals zeitaufwendig sein. Aus diesem Grund stellt Atlassian ein Script (Linux/Windows) zum Patch genau dieser Lücke bereit. Dieses wird heruntergeladen, anschließend muss optional der Installationspfad von Confluence angepasst werden, danach der Patch eingespielt. Eine weitere Möglichkeit ist direkt das Update auf Confluence 7.13.0, welches bereits gepatcht ist. Wir zeigen im folgenden Schritt-für-Schritt, wie der Workaround bzw. schnelle Patch eingespielt wird. Atlassian stellt hierfür ebenfalls diese Anleitung zur Verfügung.

Confluence auf Linux

- Confluence herunterfahren

- cve-2021-26084-update.sh Script herunterladen

- Heruntergeladenes Script editieren und INSTALLATION_DIRECTORY setzen:

INSTALLATION_DIRECTORY=/opt/atlassian/confluence

- Ausführberechtigung geben:

chmod 700 cve-2021-26084-update.sh

- Mit Nutzer ausführen, dem auch das Installationsverzeichnis gehört – folgender Befehl liefert den Owner des Installationspfads:

ls -l /opt/atlassian/confluence | grep bin

- Sollte als Nutzer beispielsweise „confluence“ angeführt sein, auf diesen wechseln:

sudo su confluence

- Script ausführen:

./cve-2021-26084-update.sh

- Nun sollte „Update completed!“ erscheinen

- Dienst wieder starten

Confluence auf Windows

- Confluence herunterfahren

- cve-2021-26084-update.ps1 Script herunterladen

- Heruntergeladenes Script editieren und INSTALLATION_DIRECTORY setzen:

$INSTALLATION_DIRECTORY='C:\Program Files\Atlassian\Confluence'

- Windows PowerShell als Administrator öffnen und Script ausführen:

Get-Content .\cve-2021-26084-update.ps1 | powershell.exe -noprofile -

- Nun sollte „Update completed!“ erscheinen

- Dienst wieder starten

Hacker können Confluence übernehmen – nicht nur das

Sollte man bislang noch nicht aktualisiert haben, steht das Tor bereits seit zwei Wochen komplett offen. Somit könnte es bereits zu spät sein. Lässt man Confluence noch dazu als root-Nutzer laufen, könnte ein Angreifer bereits den kompletten Server (auch unbemerkt) übernommen haben. Laufen auf diesem dann weitere Dienste neben der Wiki-Software, kann auf diese problemlos zugegriffen werden. Wer das Tool abgeschottet alleine in einem Container laufen lässt, hat bessere Karten.

So sieht die Übernahme des Servers durch einen Angreifer aus

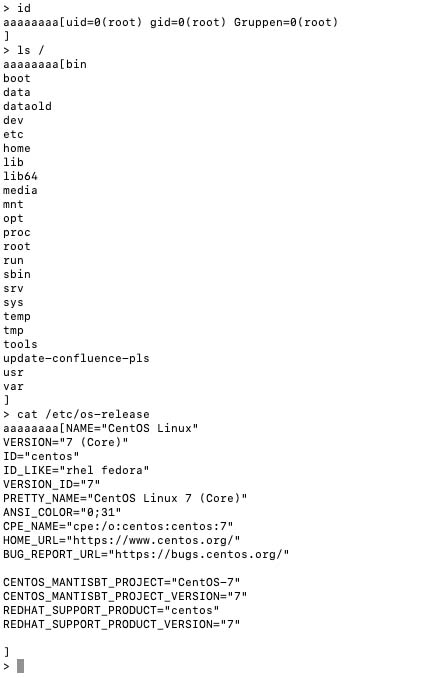

Wir haben in unseren Recherchen zahlreiche, weiterhin ungepatchte (!) Installationen gefunden. Hier konnten wir in allen Fällen problemlos Zugang erhalten und haben alle Betreiber dieser Installationen – selbstverständlich ohne Schaden auf den Servern anzurichten – gleich kontaktiert. Theoretisch hätten wir Dateien löschen, erstellen, nachladen und auf andere Ordner außerhalb der Wiki-Software zugreifen können. Das Problem hierbei: fast alle Installationen hatten keinen dedizierten Nutzer zur Ausführung von Confluence angelegt, sondern haben die Software – wohl als Bequemlichkeit – einfach als root laufen lassen. Ein Beispiel, was ein Angreifer auf einer ungesicherten Confluence-Instanz so alles sieht:

Vollzugriff als root-Nutzer auf einem von uns „besuchtem“ Confluence-System. (Bild: TechnikNews/Screenshot)

Wären wir hier ein potenzieller Angreifer gewesen, hätten wir hier mit wenigen Befehlen viel Blödsinn anrichten können. Admins sollten also schnellstmöglich aktiv werden – ein nicht gepatchter Server ist nahezu dasselbe, als würde man direkt einen Server-Login ins Internet stellen.